著名的開源壓縮工具 7-Zip 近期被揭露存在兩個高嚴重性漏洞,允許攻擊者透過惡意 ZIP 壓縮檔執行任意程式碼。這兩個漏洞由 Trend Micro 的 Zero Day Initiative(ZDI)報告,追蹤編號為 CVE-2025-11001 和 CVE-2025-11002。雖然 7-Zip 開發者 Igor Pavlov 已在七月悄悄修復這些問題,但安全細節直到本週才對外發佈。

重點文章

目錄遍歷攻擊

這兩個漏洞源於 7-Zip 解析 ZIP 檔案內符號連結的方式。本質上,一個精心製作的惡意壓縮檔可以逃離其預定的解壓縮目錄,並將檔案寫入系統上的其他位置。當這些漏洞被串聯利用時,攻擊者能夠以與受害者使用者相同的權限執行程式碼,足以危害 Windows 環境。根據 ZDI 的建議,儘管漏洞利用需要使用者互動,但門檻非常低,僅需打開或解壓縮惡意壓縮檔即可。這兩個漏洞的 CVSS 基本評分為 7.0。

修復與公佈時間

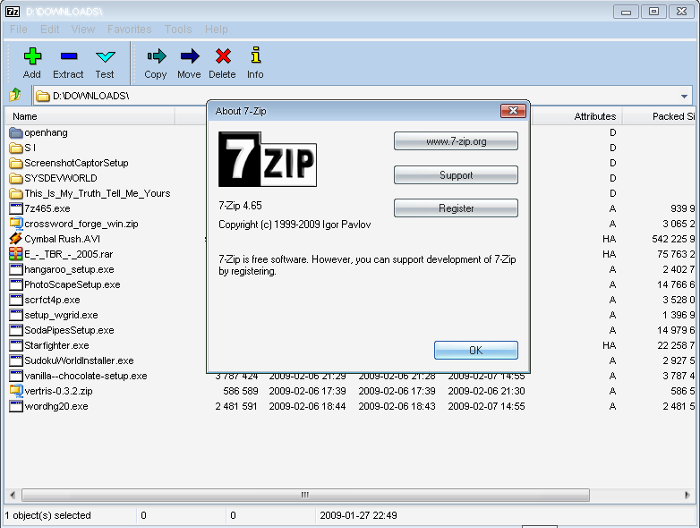

7-Zip 的開發者 Igor Pavlov 在 7 月 5 日發佈了 25.00 版本,修補了這些漏洞,以及在 RAR 和 COM 壓縮檔處理中的一些小問題。目前穩定的版本 25.01 隨後在八月推出。然而,由於 ZDI 的安全建議直到本週才上線,導致安全細節的公開披露延遲。這意味著自初夏以來未曾手動更新的使用者,在不知情的情況下保持了數月的安全風險。

強制手動更新

由於缺乏自動更新機制,這類問題變得更加複雜。7-Zip 必須手動更新,且許多使用者依賴舊的可攜式版本。即使在企業環境中,它也經常逃避修補管理系統,因為它不是透過 Windows Installer 或中央儲存庫安裝的。為確保安全,請直接從 7-Zip 官方網站下載 25.01 或更新的版本。在更新完成前,應避免解壓縮來自未經驗證來源的壓縮檔。