Bitdefender 的安全研究人員近日發現了多個版本的 LG Smart TV操作系統 WebOS 存在四個漏洞。這些漏洞允許未經授權的訪問和控制受影響的型號,包括授權繞過、提升權限和命令注入。

漏洞利用方式

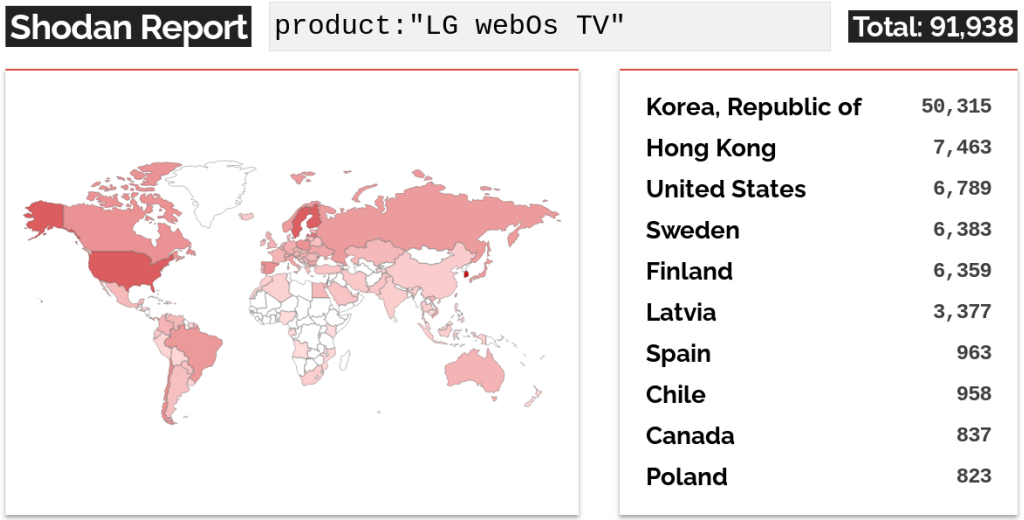

這些潛在的攻擊依賴於通過運行在 3000/3001 端口上的服務,在設備上創建任意賬戶的能力,該服務用於智能手機連接,通過 PIN 實現。雖然這個存在漏洞的 LG WebOS 服務應僅在局域網(LAN)設置中使用,但 Shodan 互聯網掃描顯示有 91,000 台暴露的設備可能容易受到這些漏洞的影響。

具體漏洞細節

- CVE-2023-6317 允許攻擊者通過利用變量設置繞過電視的授權機制,無需適當授權即可向電視機添加額外用戶。

- CVE-2023-6318 是一個提升權限的漏洞,允許攻擊者在通過 CVE-2023-6317 提供的初始未授權訪問後獲取 root 訪問權限。

- CVE-2023-6319 涉及通過操作用於顯示音樂歌詞的庫的操縱進行操作系統命令注入,允許執行任意命令。

- CVE-2023-6320 允許通過利用 com.webos.service.connectionmanager/tv/setVlanStaticAddress API 端點進行身份驗證的命令注入,啟用作為 dbus 用戶執行命令,該用戶具有與 root 用戶類似的權限。

這些漏洞影響了多個 WebOS 版本和 LG 智慧電視型號。Bitdefender 於 2023 年 11 月 1 日向 LG 報告了其發現,但直到 2024 年 3 月 22 日,LG 才發佈了相關的安全更新。

更新可修正問題

雖然 LG 電視會在有重要 WebOS 更新可用時提醒用戶,但這些更新可以無限期地延後。因此,受影響的用戶應該通過進入電視的「設定 > 支援 > 軟體更新」並選擇「檢查更新」來應用更新。可以從相同菜單啟用自動應用 WebOS 更新。

漏洞的嚴重性

儘管電視在安全方面不如其他裝置關鍵,但遠程命令執行的嚴重性在本例中仍然可能相當重大,因為它可以讓攻擊者達到其他更敏感的同網絡連接裝置。此外,智慧電視經常使用需要賬戶的應用程序,如串流服務,攻擊者可能盜取這些賬戶以控制它們。最後,易受攻擊的電視可以被惡意 Bot 感染,將它們列入分散式拒絕服務(DDoS)攻擊或用於加密貨幣挖礦。